Alkiraのセキュリティ

ハイブリッドクラウド/マルチクラウドのネットワーク構築では避けて通れないセキュリティの悩み。Alkiraを利用することで、簡単な作業で整合性のとれたセキュリティを実現することが可能です。

オンプレミス~クラウド内部のポリシーを一元管理

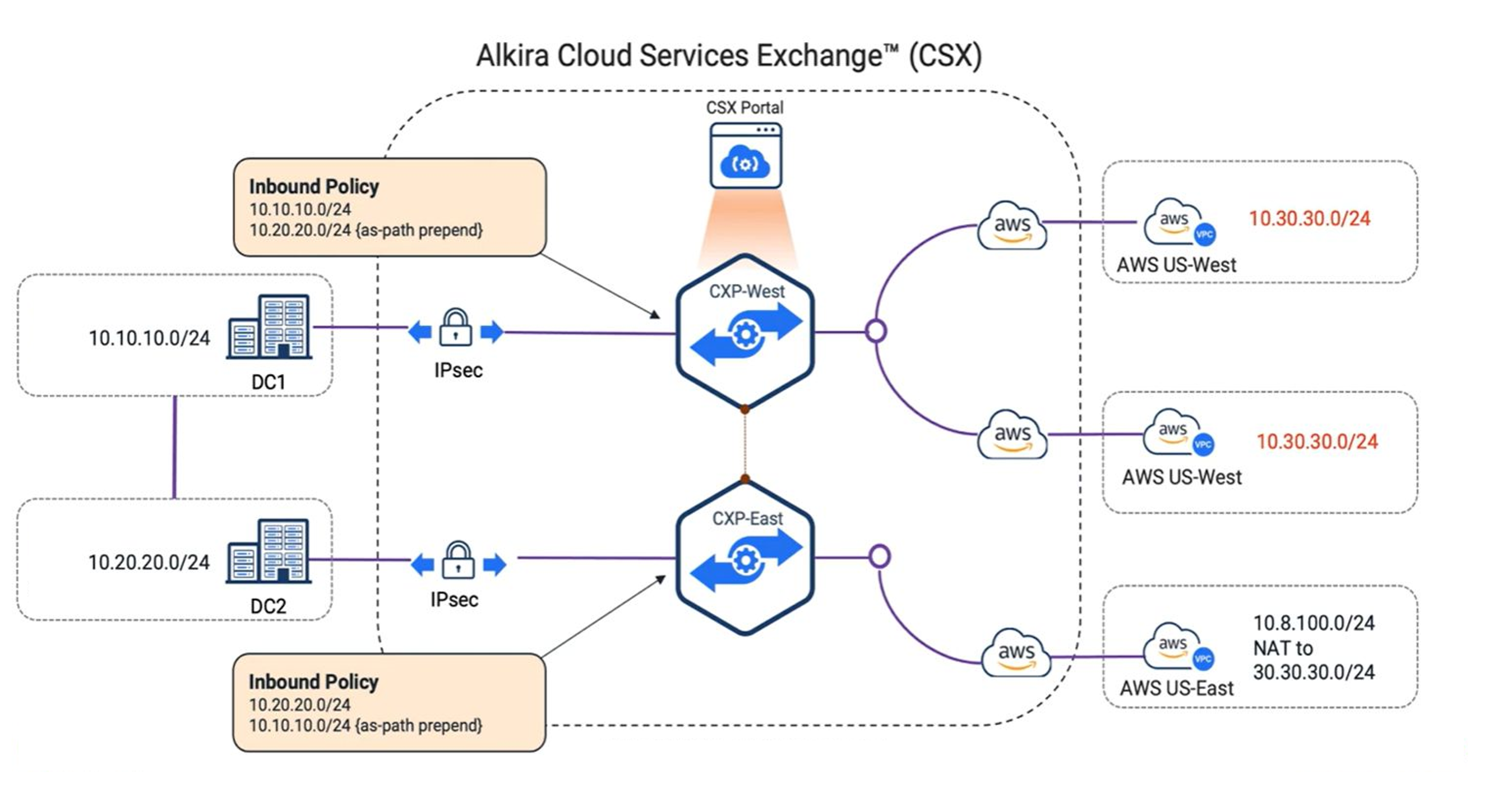

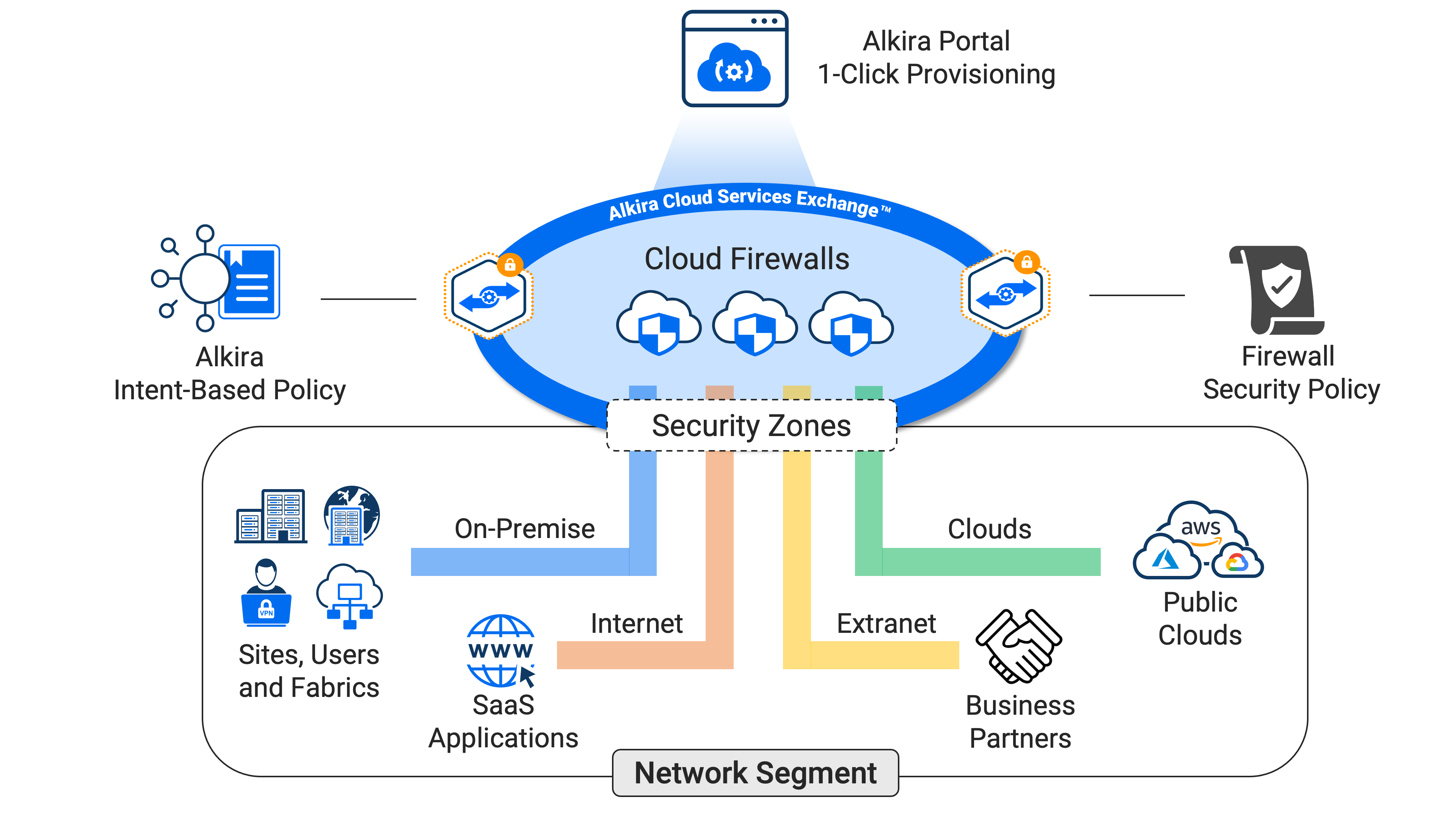

Alkira上に作成したリソースに対してポリシーを適用することにより、様々な制御を可能とします。例えば、任意のパブリッククラウドからオンプレミスの、任意の送信元/送信先IP/プロトコルのトラフィックについて、Allow/Drop/特定のCloud Firewallへ送信する、などの制御が可能です。 また、ユーザが設定したポリシーをベースに特定の経路にパケットを転送することが可能です。さらに、セグメントやグループに対して細かくポリシーを適用することも可能です。これにより、オンプレミス、クラウド間のポリシーを柔軟に指定することができます。 Alkiraポータル画面では、ポリシーやセグメントの適用範囲がハイライトされるため、管理者はオンプレミス~クラウド~リージョン間を横断するポリシーやセグメントがどこからどこまで適用されているのかを一目が把握することができます。

3rd PartyのCloud Firewallでネットワーク全体のセキュリティを強化

Alkira上の Cloud Firewall を利用すると、Alkiraを経由する全てのトラフィックや指定したトラフィックに対してセキュリティを一元的に提供することができます。 Cloud Firewall は、Paloalto や CheckPoint等の 3rd Party から選択することが可能で、それらが提供するアプリケーション制御、URLフィルタリング、クラウドサンドボックス、アンチウイルス、情報漏えい対策などの、豊富なセキュリティ機能を提供します。 これにより、以下のオンプレからクラウドおよびリージョンを横断したセキュリティの適用と一元管理が可能になります。 ・DC、拠点のルーター ・SD-WAN網 ・クラウド(AWS,Azure,GCP,OCI) ・クラウド専用線(AWS DirectConnect、Azure ExpressRoute) ・PCやモバイルからのリモートアクセス ・インターネットアクセス

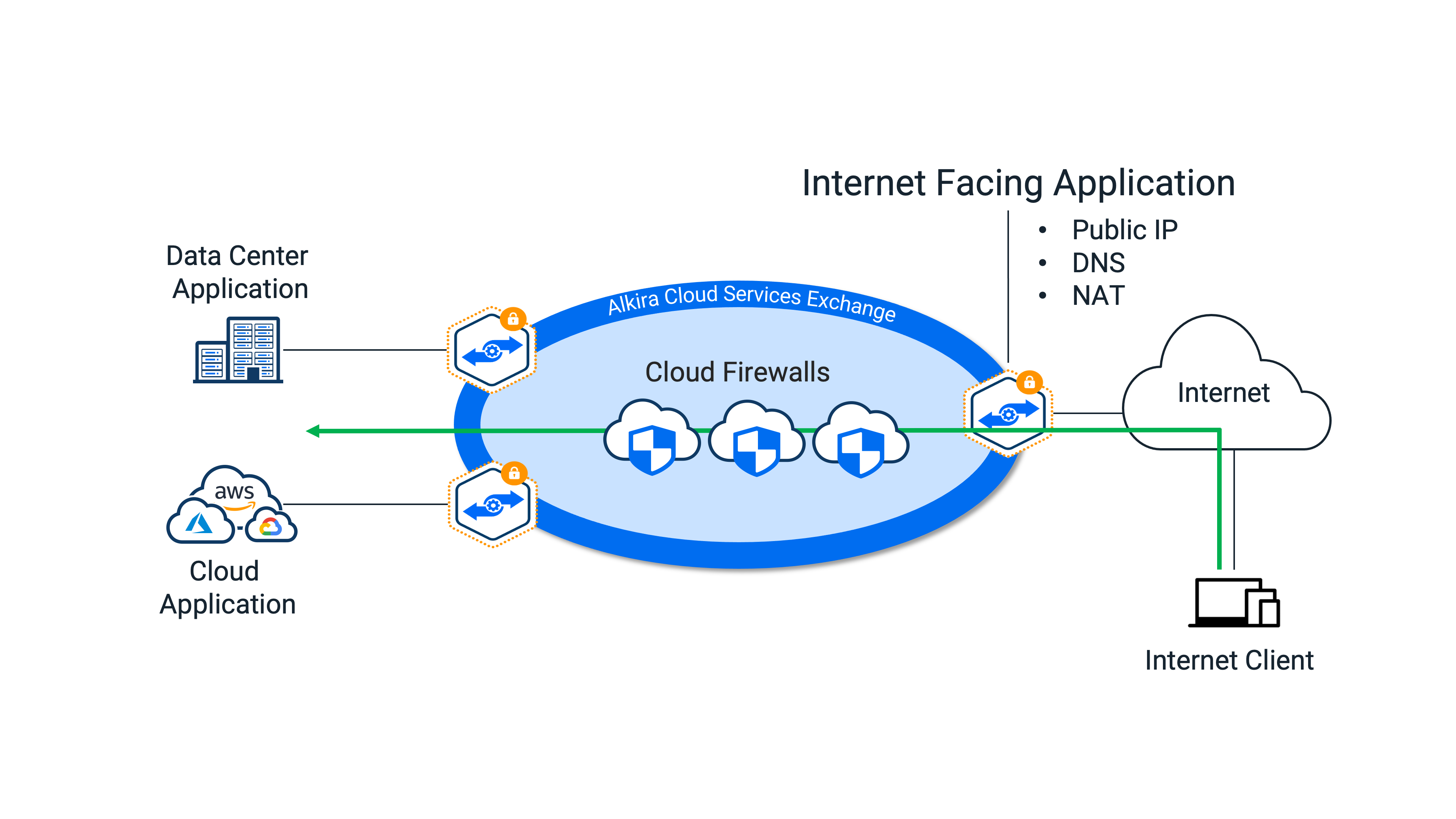

Alkira Cloud DMZで容易にサーバー公開

サーバーを外部へ公開する際、通常は、FQDNやパブリックIPを用意したり、ファイアウォールやNAT等の設定が必要になります。また、データセンターにあるアプリケーションをパブリッククラウドに移行した場合、DMZの設定をどうすれば良いかと頭を抱えるケースがありました。移行先が異なるクラウドの場合、各々のクラウドサービス上のルールに従った設定が必要になり非常に大変な作業になります Alkiraの Internet facing Applications(Cloud DMZ)機能を使用すると、簡単にサーバーを公開することが可能です。また、Alkira の Cloud Firewall を経由させることでセキュアな Cloud DMZ を容易に実現することができます。