NaaS最前線シリーズ、

クラウド時代のニーズに応える機能3選 (2022年9月)

昨今のハイブリッド/マルチクラウドなどクラウド時代のネットワークを実現するには、どのような課題があり、どのような解決策が必要になるのでしょうか? 今回は、それらの課題を解決するためにNaaSであるAlkiraに追加された、DR(ディザスタリカバリ)、インターネットブレイクアウト、セグメンテーションに関する3つの注目機能をご紹介します。

■SASE、ゼロトラスト、SD-WANを検討・比較中のエンタープライズ企業 ■クラウド型WANの技術詳細を知りたいネットワーク担当者

1.DRネットワークを簡単に実現できるようになりました

近年、自然災害、パンデミック、テロなどのリスクが増加しています。最近では、ランサムウェアの被害を耳にするようになりました。 ソフォスホワイトペーパー「日本のランサムウェアの現状2022年版」によれば、ランサムウェアによって2021年に日本の組織が支払った身代金の平均支払額は約5億8600万円、89%の組織がシステムを回復するために平均1ケ月掛かっているとのことです。ウィルスに侵入されたシステムは回復するまで利用できないため、その期間ビジネスが停止してしまう事態になります。 参考:日本のランサムウェアの現状2022年版

このようなリスクが増えている中で、DR/BCPのニーズは着実に増えています。

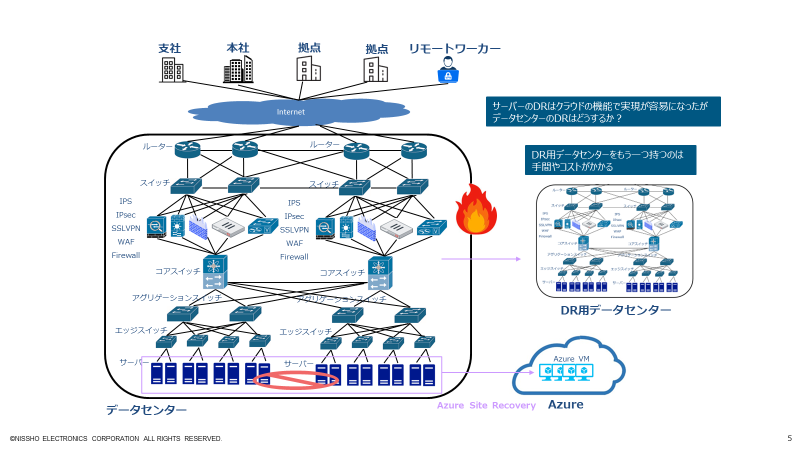

DRを検討するべき対象箇所はいくつかありますが、サーバーのDRについては、ASR(Azure Site Recovery)などのクラウドの機能によって比較的容易に実現できるようになりました。完全にAzureのみ利用している環境であればASRを利用すれば良いですが、現状では、オンプレミスも利用したデータセンターをハブとしたネットワーク構成が多いかと思います。

この構成では、データセンターが被災すると拠点やリモートアクセスから社内リソースへアクセスできなくなるため、データセンター自体のDRについても検討しておきたいところです。

では、データセンターのDRはどのように実現すれば良いでしょうか?

DR用のデータセンターをもう1つ借りるとなると、データセンターのラックの契約や、ルーター・スイッチなどのハードウェアの調達、設置、設定などの作業が必要になります。このため、場合によっては数か月かかり、導入維持コストも高額になります。

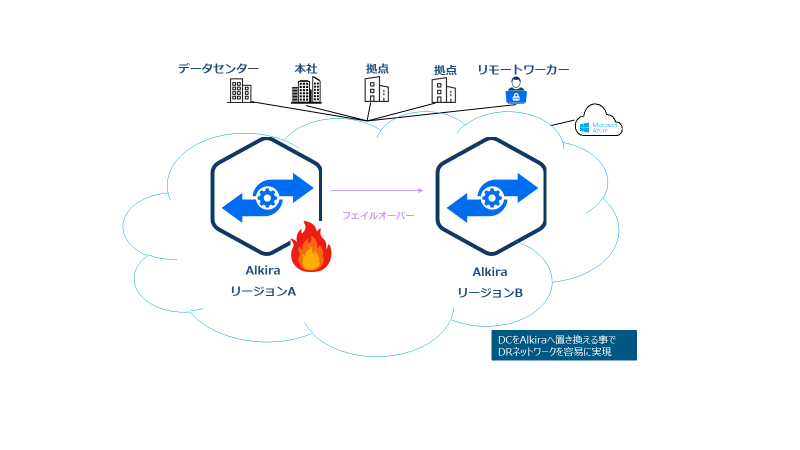

そこで、データセンターをAlkiraのクラウドに置き換えることで抽象化して扱いやすい状態とし、その上でAlkiraの「CXP failover」の機能を利用することによって、リージョン障害時に、異なるリージョンへ簡単に切り替えることができます。

そこで、データセンターをAlkiraのクラウドに置き換えることで抽象化して扱いやすい状態とし、その上でAlkiraの「CXP failover」の機能を利用することによって、リージョン障害時に、異なるリージョンへ簡単に切り替えることができます。

あるいは、バックアップ用データセンターのハブとしてAlkiraを利用することもできます。

Alkiraを普段利用しない場合は、停止しておけば課金されないためAlkira側の料金は0円で済みます。ですので、とりあえず使ってみたいというお客様も気軽に試しいただくことができます。

これまで実現のハードルが高かったDR/BCPですが、クラウドによって導入がしやすくなりそうです。

あるいは、バックアップ用データセンターのハブとしてAlkiraを利用することもできます。

Alkiraを普段利用しない場合は、停止しておけば課金されないためAlkira側の料金は0円で済みます。ですので、とりあえず使ってみたいというお客様も気軽に試しいただくことができます。

これまで実現のハードルが高かったDR/BCPですが、クラウドによって導入がしやすくなりそうです。

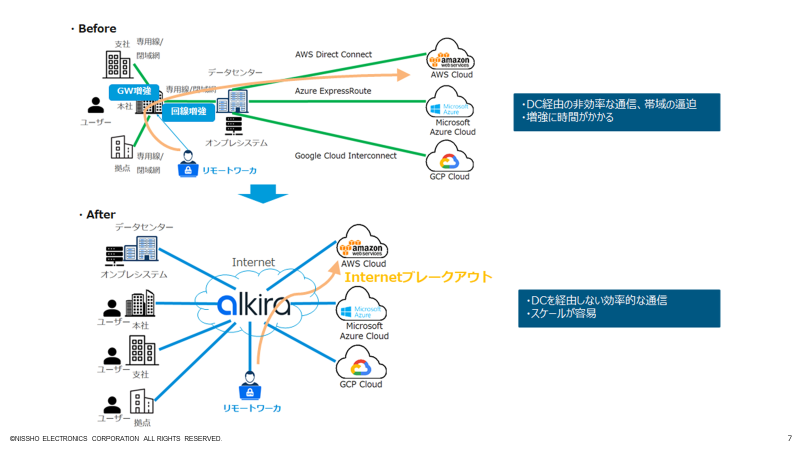

2.インターネットブレイクアウトの機能が進化しました

近年、クラウドシフトやリモートアクセスの急増によって、データセンター経由の非効率な通信、帯域の圧迫が課題になっています。コロナ渦で朝の一斉接続時に、リモートアクセスによるキャパシティオーバーで従業員のアクセスが遅延し、会社に来ないと仕事にならない、などの事例も見受けられました。そこで、データセンターを介さずにインターネットへ抜けていくインターネットブレイクアウトが注目されています。

Alkiraでは、「Internet Exit」を利用することで、データセンターを介さずにクラウドへアクセスすることができます。アクセス数が急増した場合でもボトルネックが発生せず、スケールアウトも容易です。AlkiraはAWSなどのパブリッククラウド上で動作しているため、AWSへアクセスする際にも効率的な通信が可能です。これによって、利用者がストレスなく使える環境を提供します。

Internet ExitではAlkiraをソースIPとしてインターネットへ通信する事になりますが、アクセス数の大幅な増加によるPort枯渇を防ぐために、Alkiraでは最大8つまでソースIPを指定することができます。ソースIPとなるパブリックIPはAlkira側で自動的に払い出されます。

Internet ExitではAlkiraをソースIPとしてインターネットへ通信する事になりますが、アクセス数の大幅な増加によるPort枯渇を防ぐために、Alkiraでは最大8つまでソースIPを指定することができます。ソースIPとなるパブリックIPはAlkira側で自動的に払い出されます。

また、Alkiraには「BYOIP」の機能があります。従来は、既存のオンプレミス~DC~クラウド間の接続において、対抗側のソースIPをFirewallやACLの許可リストで制限している場合、移行時にそれらの設定を変更、もしくは対抗側で変更してもらう必要があり、少々手間がかかりました。BYOIPによって既存のオンプレミスで利用しているパブリックIPをAlkiraで利用できるため、この手間を減らしつつ、通信の中断を最小限にすることができます。

今回のアップデートではインターネットブレイクアウト+BYOIPがサポートされました。これによって、既存環境からAlkiraへの移行がよりスムーズにできるようになりました。

3.セグメンテーション機能が進化しました

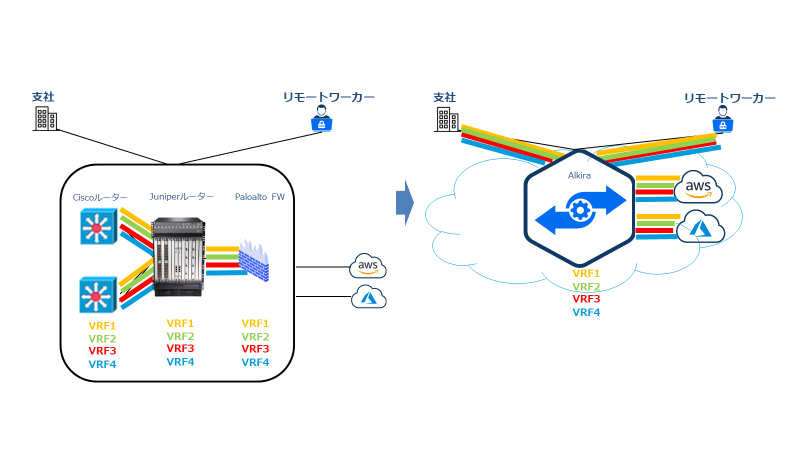

ルーターには「VRF(Virtual Routing & Forwarding)」という1台のルーターの中で複数のルーターに分離させる機能があります。VRFは聞いたことがあるけど、設定したことがないという方も多いかと思います。 VRFは、IP-VPN、事業部の収容、本番環境と検証環境の分離、などで利用されています。ルーティングテーブルが分離されているため、IPアドレスが重複しても収容することができます。また、ルーターだけでなくFirewallにも同じような機能が実装されており、1台のFirewallの中で複数のFirewallに分離することができる製品があります(FortiGate VDOM、Palo Alto vRouterなど)。1台のルーターやFirewallに複数の環境を統合することで、コスト削減や一元管理できるなどのメリットがあります。しかし、以下のような問題があります。

- 設定が複雑

VRFは1つの環境を共用するため、構成や設定がやや複雑になります。Cisco、Juniper、Palo Altoなど複数ベンダーで構成されている場合は、ベンダー毎の設定方法を調べる必要があります。

- 機器間のVRFマッピングが分かりづらい

そこで、Alkiraによる「セグメンテーション」の機能を使う事で、GUIから簡単にVRFを作成し、支店のオンプレミスのルーター~Firewall~Azure・AWS~リモートアクセス間を横断したVRFをマッピングすることができます。VRFのマッピングは、線の色によって一目で把握することができます。

その他に、Internet ExitやDirect Connect等についてもセグメンテーションを適用することができます。もし、共有するセグメントを作りたい場合は、Resource Sharing機能によって、特定のセグメント間のみ通信を許可することも簡単です。アクセス制御は、セグメンテーションで分離した上でそれぞれのセグメントに対してACLを適用することができます。

その他に、Internet ExitやDirect Connect等についてもセグメンテーションを適用することができます。もし、共有するセグメントを作りたい場合は、Resource Sharing機能によって、特定のセグメント間のみ通信を許可することも簡単です。アクセス制御は、セグメンテーションで分離した上でそれぞれのセグメントに対してACLを適用することができます。

今回のアップデートでは、セグメンテーション利用時にAlkira内部で使用されるIPブロックを複数指定できるようになりました。これによって、よりスケーラブルな環境に対応できるようになっています。 このように、WANをクラウドで抽象化して扱うことで、オンプレミスやクラウドを横断したセグメンテーションを容易に実現し、かつ セキュアな環境を作ることができる便利な機能だと思います。

他にもまだまだ便利な機能がありますが、今月はこの辺にしておこうと思います。

NaaSの進化

いかがでしたでしょうか? 今回は、DR(ディザスタリカバリ)、インターネットブレイクアウト、セグメンテーションの3つの機能に関するアップデートをご紹介しました。ハイブリッド/マルチクラウドネットワークの課題を解決するために、NaaSの機能は進化しています。

現在、企業ネットワーク・セキュリティ分野では、ZTNA、SD-WAN、SASEが非常に注目されていますが、その次のソリューションであるNaaSは、他のソリューションとどの辺が異なるのか、NaaSの一つであるAlkiraについて、より詳しく説明させていただきますので、是非日商エレへお問い合わせ頂き、セミナー等へもご参加下さい。