マルチクラウド環境におけるサイバーセキュリティのベストプラクティス

サイバーセキュリティのベストプラクティスとしてNIST(アメリカ国立標準技術研究所)のフレームワーク、NCSC(イギリス国家サイバーセキュリティセンター)のガイドライン、 CISA(米国土安全保障省のサイバーセキュリティ・インフラストラクチャ・セキュリティ庁)の注意喚起等を思い浮かばれる方が多いのではないでしょうか。 セキュリティ業界には多くのリファレンスが存在しています。 その中で重要事項の共通点が多いのは当然です。 今回レギュレーションとしてNSA(アメリカ国家安全保障局)の「Top Ten Cybersecurity Mitigation Strategies」を参考に 改めてサイバーセキュリティにおける重要事項を確認しながらマルチクラウド環境におけるサイバーセキュリティのベストプラクティスをご紹介します。

■CXO(CEO,CTO,CIO)■情報システム部門役職者■クラウド戦略担当者

1.Top 10 Cybersecurity Mitigation Strategies

サイバー攻撃を成功させないための有効策として以下が挙げられます。

1. ソフトウェアの更新とアップグレードの迅速化

利用可能なすべてのソフトウェアアップデートをベンダーから直接提供されるアップデートサービスを利用し、自動化にて適用します。

2. 特権管理とアカウントの保護

業務に必要な権限を割り当て、特権アクセス管理と制御を自動化します。

3. 正規ソフトウェア実行ポリシーの適用

不正な実行ファイルの使用やインジェクションを防止・検出するために、信頼できる証明書のリストを維持します。

4. システムリカバリープランの実行

データの復旧を確実にするために、システム復旧計画を作成し、見直し、実施します。

5. システムおよび構成の積極的な管理

インベントリーを作成し、見直し、維持し、設定を常に最新状態で管理します。

6. ネットワーク侵入の継続的なハント

ネットワーク内の脅威要因を継続的に探し出し、封じ込め、除去や修復するための積極的な手段を講じます。

7. 最新のハードウェアセキュリティ機能を活用

最新のハードウェア機能は、ブートプロセスの整合性を高め、システムの認証を提供し、高リスクのアプリケーションを封じ込めるための機能をサポートします。

8. ネットワークのセグメント化とアプリケーションアウェア防御の展開

重要なネットワークやサービスをセグメント化し、アプリケーションを意識したネットワーク防御を導入します。

9. 脅威のレピュテーションサービスを統合利用

マルチソースの脅威レピュテーションサービスを活用します。

10. 多要素認証への移行

高い権限を持つアカウント、リモートアクセス、高価値の資産で使用されるアカウントの保護を優先して行います。

1. ソフトウェアの更新とアップグレードの迅速化

利用可能なすべてのソフトウェアアップデートをベンダーから直接提供されるアップデートサービスを利用し、自動化にて適用します。

2. 特権管理とアカウントの保護

業務に必要な権限を割り当て、特権アクセス管理と制御を自動化します。

3. 正規ソフトウェア実行ポリシーの適用

不正な実行ファイルの使用やインジェクションを防止・検出するために、信頼できる証明書のリストを維持します。

4. システムリカバリープランの実行

データの復旧を確実にするために、システム復旧計画を作成し、見直し、実施します。

5. システムおよび構成の積極的な管理

インベントリーを作成し、見直し、維持し、設定を常に最新状態で管理します。

6. ネットワーク侵入の継続的なハント

ネットワーク内の脅威要因を継続的に探し出し、封じ込め、除去や修復するための積極的な手段を講じます。

7. 最新のハードウェアセキュリティ機能を活用

最新のハードウェア機能は、ブートプロセスの整合性を高め、システムの認証を提供し、高リスクのアプリケーションを封じ込めるための機能をサポートします。

8. ネットワークのセグメント化とアプリケーションアウェア防御の展開

重要なネットワークやサービスをセグメント化し、アプリケーションを意識したネットワーク防御を導入します。

9. 脅威のレピュテーションサービスを統合利用

マルチソースの脅威レピュテーションサービスを活用します。

10. 多要素認証への移行

高い権限を持つアカウント、リモートアクセス、高価値の資産で使用されるアカウントの保護を優先して行います。

クラウド環境でもクラウド利用のエンティティにはソフトウェアやハードウェアが存在し、 マルチクラウドと連携するシステムにハイブリット・オンプレミスがある場合は、システム構成管理やリカバリープランも必要となります。 よってオンプレミス、ハイブリッド、マルチクラウド環境におけるセキュリティ対策の違いは基本的になく、 問題となるのが環境におけるセキュリティレベルの差異、例えばオンプレとクラウドにおける特権アクセス管理の差異などのセキュリティレベルのアンマッチ、 例えば自動化のためのAPI連携ミスなどになります。 ※セキュリティ対策の違いは基本的になくとは、クラウド・コンテナ・AP・AD等のシステム毎のベストプラクティスがあればそれに倣うとうことです。

一方でクラウド利用の不慣れにおけるクラウドリソースの設定ミスは依然として最も一般的なクラウドの脆弱性であり、 クラウドのデータやサービスにアクセスするために攻撃者に悪用される可能性があります。 ※多くの場合、クラウドサービスポリシーのミスや共有責任の誤解から発生し、設定ミスの影響はサービス拒否からアカウントの危殆化に至るまで多岐にわたります。

CSPの技術革新のスピードが速いため、新しい機能が生まれる一方で、組織のクラウド・リソースを安全に構成することが複雑になっています。 重要なのはオンプレミス、ハイブリッド、マルチクラウドにおけるセキュリティ水準の統一になります。

2.マルチクラウドネットワークでのセグメント化

マルチクラウド環境を考えた場合、先にあげたサイバーセキュリティのベストプラクティスの中でネットワークのセグメント化にフォーカスをあてます。

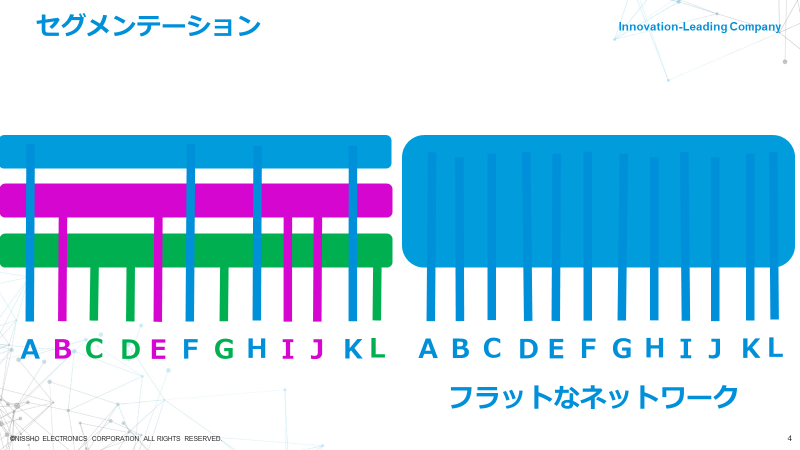

ネットワークのセグメント化(セグメンテーション)とは、

ネットワークを複数の異なるサブネットワーク(セグメント)に分割し、それぞれのサブネットワークに対して経路制御やセキュリティポリシーを適用する仕組みのことです。

またはネットワークを同様のセキュリティ要件を持つエンティティのサブネットワーク(セグメント)にリソースの区分け・分割と分離をするという意味にもなります。

このような分離は、すべてのエンティティに最小特権の原則を浸透させます。またユーザーグループごとにネットワークをセグメント化し、各ユーザーグループが必要とするアクセスのレベルを決定することも可能です。

ネットワークが適切にセグメント化されると、各ネットワークセグメントを分離して保護するために、適切なアプリケーションアウェア防御を利用することができます。

アプリケーションアウェア・ファイアウォール、VLAN、仮想ルーティング転送インスタンス、VPN、SDN、NFVなどを利用してネットワーク内のトラフィックやサービスをセグメンテーションします。

セグメンテーションによりP2P接続が可能となります。またこれはセキュリティ攻撃範囲の縮小となり、攻撃者のネットワーク上での横展開の動きを阻止します。

言い換えるとサイバー攻撃の影響範囲を限定することができ、ハッキングや侵入は影響を受けたセグメントに限定されます。

Ⓐセグメントで発生した問題は、Ⓑセグメントには影響を与えないのです。

※一方でフラットなネットワークでは、全てのエンティティにアクセス可能です。

セグメンテーションによりP2P接続が可能となります。またこれはセキュリティ攻撃範囲の縮小となり、攻撃者のネットワーク上での横展開の動きを阻止します。

言い換えるとサイバー攻撃の影響範囲を限定することができ、ハッキングや侵入は影響を受けたセグメントに限定されます。

Ⓐセグメントで発生した問題は、Ⓑセグメントには影響を与えないのです。

※一方でフラットなネットワークでは、全てのエンティティにアクセス可能です。

また通常はポリシーや法的権限に従って、不適切に形成されたトラフィックをブロックし、コンテンツを制限する必要がありますが、 暗号化や難読化の技術によりその有効性が急速に低下しています。 このためネットワーク防御には、セグメンテーションが不可欠となっています。

3.マルチクラウドネットワーキングの課題を解決

マルチクラウドネットワーキング環境においてセグメンテーションを実装するには、 クラウドアーキテクチャやクラウドネイティブの仕様が異なるクラウドネットワークを克服しなければなりません。 またこれによりセグメンテーションの実装は、複雑で管理が煩雑になります。 一方でエンド・ツー・エンドのネットワーク・セグメンテーションの欠如・不十分さによりセキュリティリスクが高まり、 セキュリティ攻撃対象領域が拡大し、攻撃者がクラウド上を展開できるようになります。 ※マルチクラウドネットワーキングに関しては(参考ブログ; 2022年注目クラウド技術 マルチクラウドネットワーキング)をご参照ください。

さて、異なるクラウド間やクラウド内部、オンプレミスも含めてネットワークを抽象化し、マルチクラウドネットワーキングを簡単にオペレーション可能なソリューションがAlkiraとなります。 Alkiraを利用することでハイブリッドクラウドやマルチクラウド環境にもシームレスにセグメンテーションを拡張し、 これらのセグメントはさらにポリシードメインにマイクロセグメント化することが可能です。 これは、リモートユーザー、オンプレミスサイト、クラウドワークロードのエンドポイント(コネクター)をまとめて1つの区画(グループ)にすることで実現されます。 グループが作成されると、コンテキストに富んだポリシーが適用され、ビジネスの意図を容易に実現することができます。 以下はその例です。

- VPCグループは、ファイアウォールを通過した後、443番ポートを介してのみインターネット・アプリケーションにアクセスすることができます。

- WebグループG1はアプリケーショングループG2にはアクセスできるが、データグループG3にはアクセスできない。