Alkiraを使用したマルチクラウドインライントラフィック検査

1.はじめに

前回のブログ(Alkiraは、わずか2ステップでクラウドアプリケーションへのトラフィックを制御、保護します)では、Alkiraを使ったイングレスインスペクションについてお話しました。このブログでは、悪意のある攻撃者からのトラフィックを監視するのに役立つマルチクラウドインライントラフィック検査に焦点を当てます。 Alkiraファイアウォールサービスは、トラフィックポリシーを使用して、送信元から宛先へのリアルタイムフローのネットワークトラフィックを許可または拒否します。

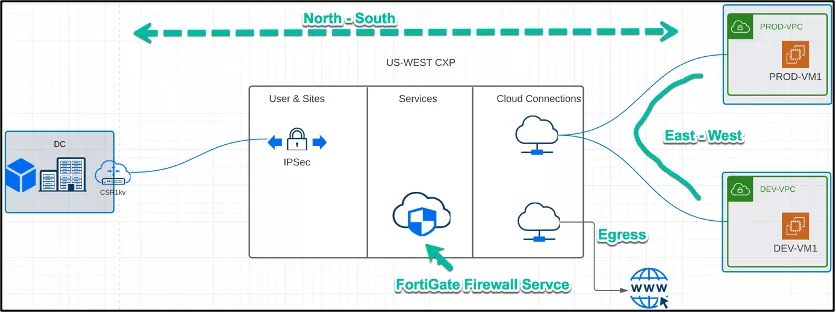

次の3つのユースケースについて説明します。 1- VPC / VNet間のトラフィックの検査(東西トラフィック) 2-クラウドとオンプレミス間のトラフィックの検査(南北トラフィック) 3-クラウドからのアウトバウンドインターネットトラフィックの検査(出力トラフィック)

2.CSPネイティブアプローチ

各ユースケースは、ネイティブのクラウドサービスプロバイダー(CSP)アプローチでは異なる方法で処理されます。それぞれのユースケースを1つずつ見ていきましょう。

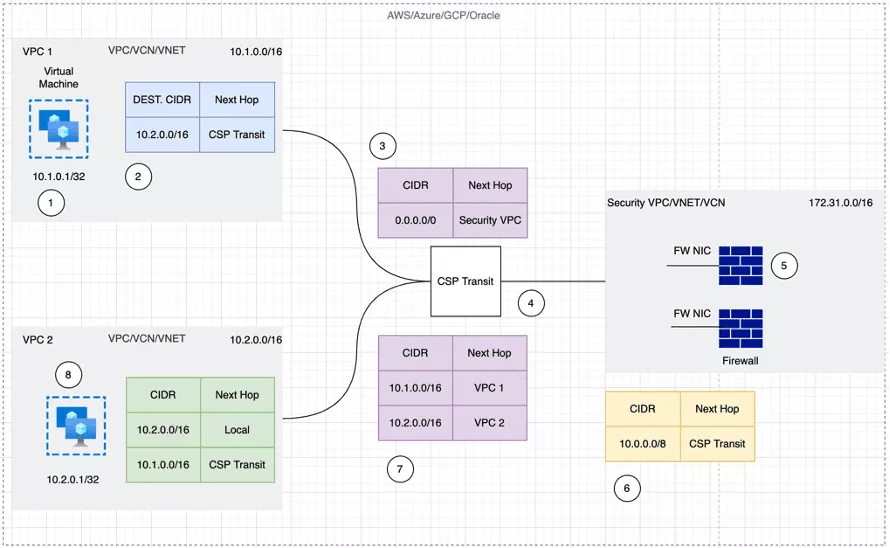

ケース1:VPC / VNet間のトラフィックの検査(東西トラフィック)

東西トラフィック検査の従来のクラウドサービスプロバイダー(CSP)アプローチでは、サードパーティのファイアウォールがセキュリティVPC/VNETと呼ばれる別のVPC/VNETに配置されます。 トラフィックは、ソースワークロードVPCから特定のネットワーク構造(TGW、vWANハブなど)を経由して宛先ワークロードVPCに到達します。宛先に到達する前にサードパーティのファイアウォール(Palo Alto VMシリーズ、Fortinet FortiGate、Check Point Security Gateway)がありトラフィック検査を行うセキュリティVPCに到達します。

以下の例でわかるように、このユースケースを解決するには多くの手順が必要です。

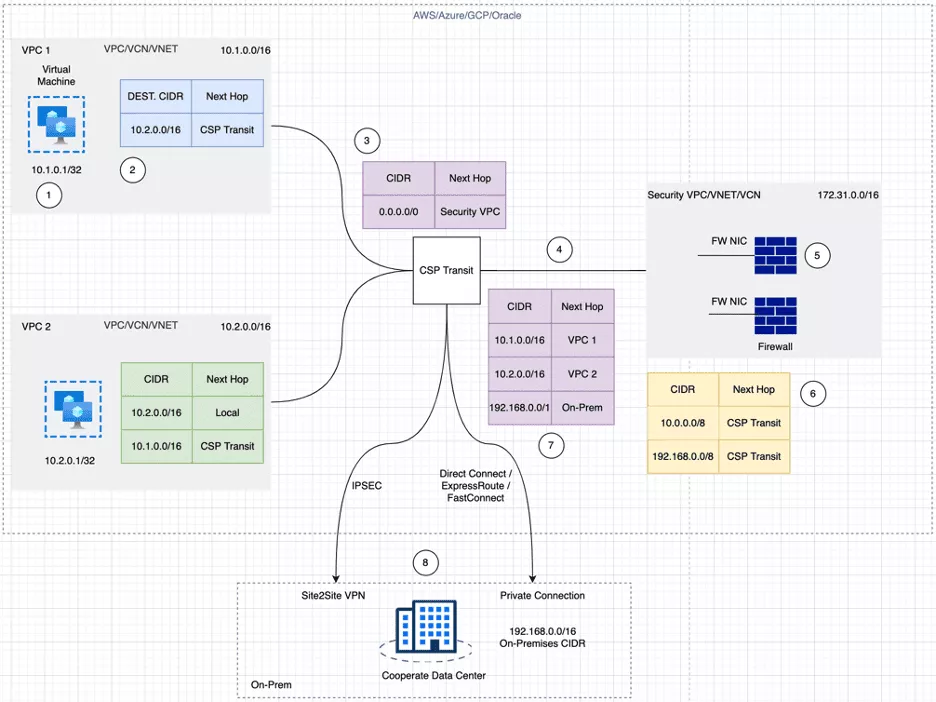

ケース2:クラウドとオンプレミス間のトラフィックの検査(南北トラフィック)

このケースは、上記のユースケースに似ています。スポークVPC/VNETトラフィックは、サードパーティのファイアウォールを介してオンプレミスに向かっています。このユースケースでも同様の複雑さが存在します。

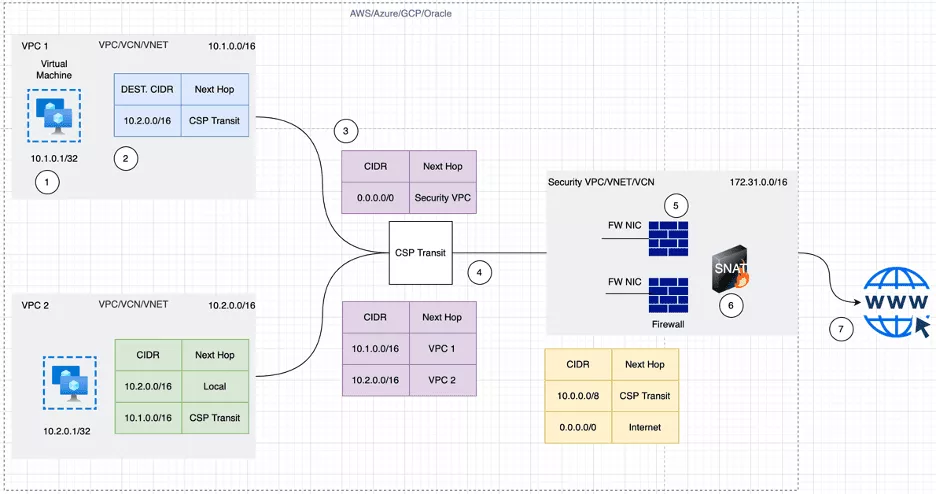

ケース3:クラウドのアウトバウンドインターネットトラフィック(出力トラフィック)の検査

前の例と同様に、トラフィックは、以下の例に示すように、ワークロードVPCからCSPトランジットを介してインターネットに向けて発信され、セキュリティVPCにヒットしてインターネットに向かいます。 ここでの違いは、インターネットへのアウトバウンドトラフィックの送信元IPがファイアウォールで変換(SNAT)されることです。

3.このアプローチの問題

大規模な設計上の課題

大規模な展開が行われる場合、上記の3つのユースケースでは設計が異なります。単一のクラウドで複数のリージョンがある場合、トラフィック検査用にセキュリティVPCを設定する必要があります。同じ設計がマルチクラウド環境で使用される場合、課題はさらに重要になります。

可視性

トラフィックの可視性は、CSP環境では課題であり、接続の問題のトラブルシューティングで問題が発生します。また、各CSPには複数のネットワーク構造があるため、問題がどこにあるかを把握することは困難です。

構成

マルチクラウド環境では、CSPごとにネットワーク構造が異なります。つまり、それぞれの構成が複雑になり、これらのリソースの管理が面倒になります。また、各CSPには、これらのリソースに対する独自の一連の制限があり、これらのユースケースを解決するための設計上の問題が発生します。

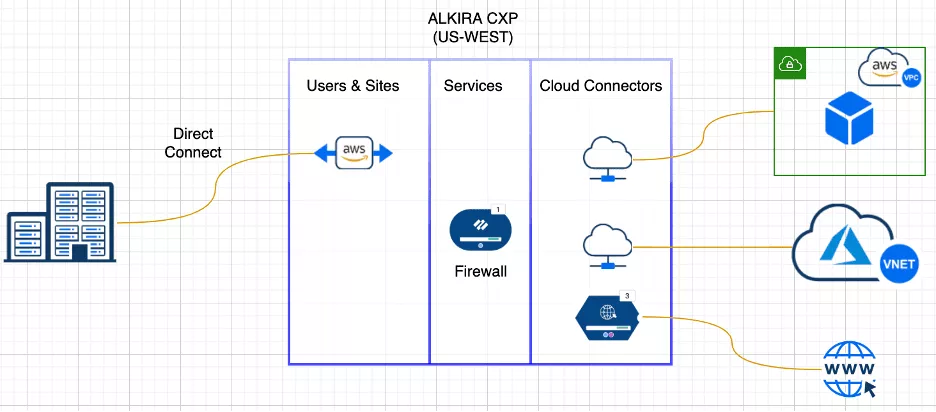

4.Alkiraアプローチ

Alkiraソリューションを使用すると、関連する構成がAlkira CXPに適用されると、ユーザーは上記のユースケースをシームレスに処理できます。 上記の各ユースケースでは、ポリシーが適用されるとトラフィックがFWにリダイレクトされます。トラフィックが検査されると、宛先に送信されます。 Alkira CXPのファイアウォールポリシーは、ユースケースに応じてトラフィックを操作する柔軟性をユーザーに提供します。

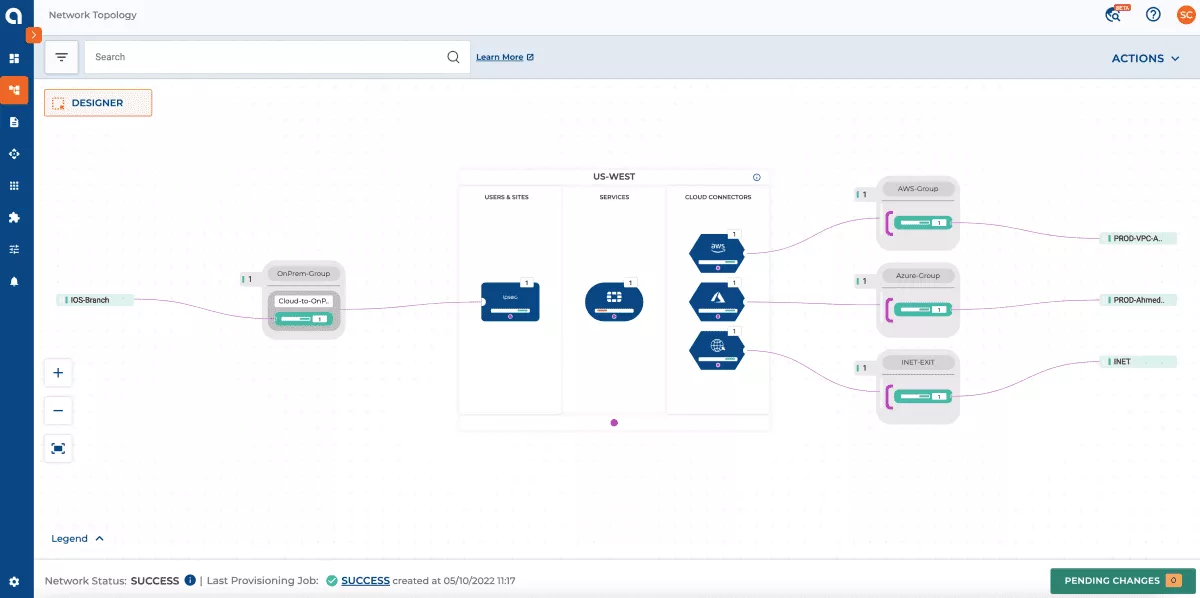

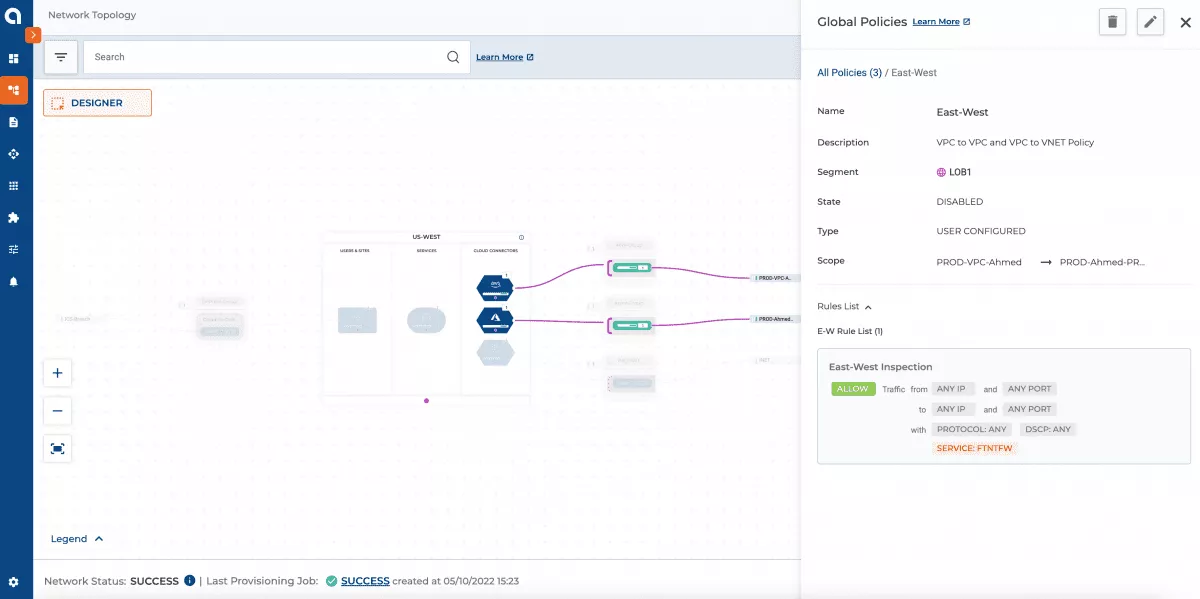

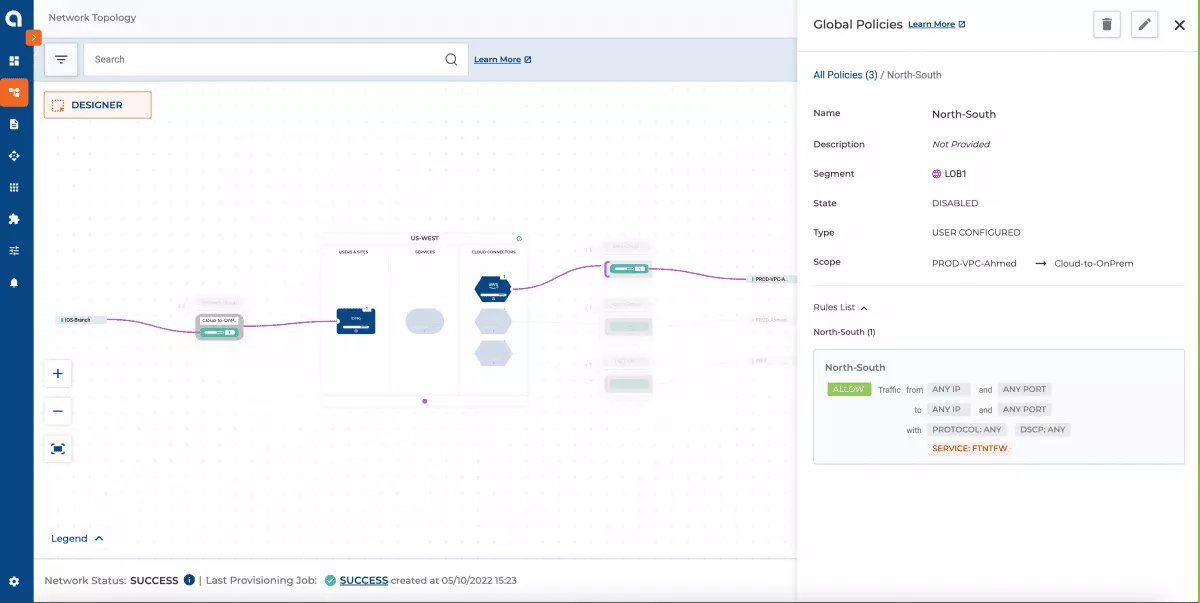

各ユースケースのトラフィックフロー

上のスクリーンショットは、Alkira CXPを使用してオンプレミスとクラウドを接続するネットワーク全体を示しています。

上のスクリーンショットは、東西トラフィック検査のポリシーを示しています

上のスクリーンショットは、南北トラフィック検査のポリシーを示しています

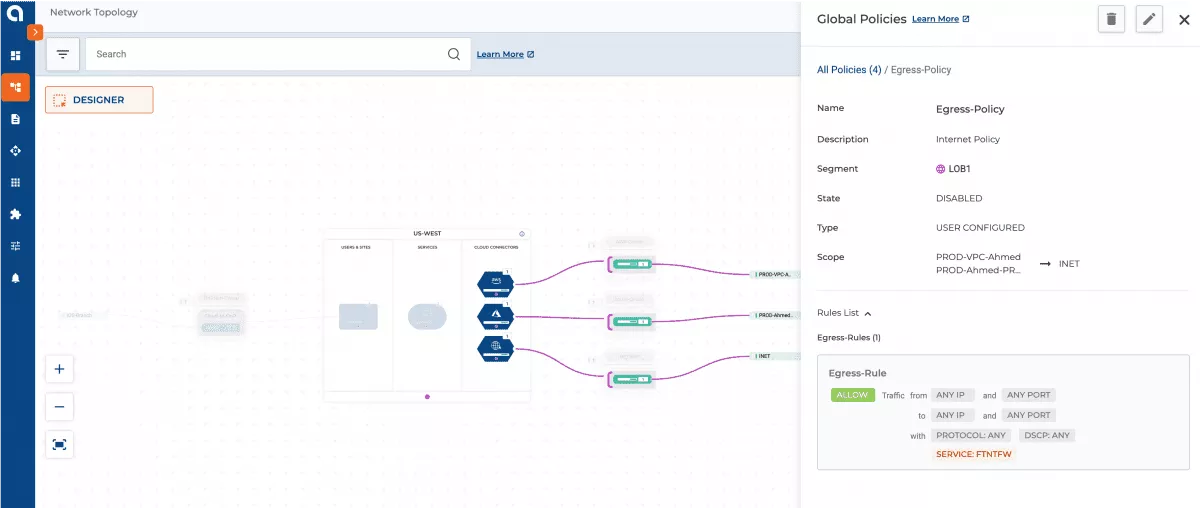

上のスクリーンショットは、エグレストラフィック検査のポリシーを示しています

5.Alkiraソリューションの利点

費用対効果

Alkiraソリューションでは、同じファイアウォールのセットを複数のユースケースに使用できます。これには、東西、南北、およびエグレストラフィックの検査が含まれます。つまり、ユーザーは、地域またはCSPに基づいてさまざまなFWの料金を支払う必要がありません。それが使用されています。

最適化された効率的な設計

Alkiraソリューションのポリシーフレームワークを使用すると、上記のどのユースケースでもFWへのトラフィックリダイレクトを簡単に実行できます。これにより、マルチリージョンまたはマルチクラウドの展開に応じて、ユーザーがトラフィック検査のために複数のFWを展開する必要がなくなるため、設計が簡単になります。

FWリソース管理

Akiraソリューションは、FWライフサイクル管理とFWインフラストラクチャ(インターフェイス、ゾーンなど)の構成を自動化します。

トラブルシューティング

パケットキャプチャ、フローキャプチャ、ping、tracerouteなどのトラブルシューティングツールはソリューションの一部であり、接続の問題の根本的な原因を見つけるのに役立ちます。

Alkiraでクラウドネットワークを最新化する

Alkiraが組織のクラウドネットワーキングを簡素化するのにどのように役立つかについて詳しくは、お気軽にお問い合わせください。

元記事の著者:Ahmed Abeer & Deepesh Kumar

Ahmed Abeerは、Alkiraのシニアプロダクトマネージャーであり、クラス最高のマルチクラウドネットワーキングおよびセキュリティ製品の構築を担当しています。彼は、さまざまな大小の組織で10年以上製品管理に携わっています。彼は大企業やサービスプロバイダーの顧客と協力して、LTE / 5G MPLSネットワークインフラストラクチャを有効にし、レイヤー3データセンターを自動化し、次世代マルチクラウドアーキテクチャを有効にし、顧客のマルチクラウド戦略を定義しました。クラウドコンピューティングおよびレイヤー2/レイヤー3ネットワークテクノロジーに関するアーメドの技術的専門知識。 Ahmedは、さまざまな会議やフォーラムで講演を行っており、コンピューターエンジニアリングの修士号を取得しています。

Ahmed Abeerは、Alkiraのシニアプロダクトマネージャーであり、クラス最高のマルチクラウドネットワーキングおよびセキュリティ製品の構築を担当しています。彼は、さまざまな大小の組織で10年以上製品管理に携わっています。彼は大企業やサービスプロバイダーの顧客と協力して、LTE / 5G MPLSネットワークインフラストラクチャを有効にし、レイヤー3データセンターを自動化し、次世代マルチクラウドアーキテクチャを有効にし、顧客のマルチクラウド戦略を定義しました。クラウドコンピューティングおよびレイヤー2/レイヤー3ネットワークテクノロジーに関するアーメドの技術的専門知識。 Ahmedは、さまざまな会議やフォーラムで講演を行っており、コンピューターエンジニアリングの修士号を取得しています。

Deepesh Kumarは、6年以上の経験を持つコンピューターネットワーキング業界のソリューションアーキテクトおよび製品スペシャリストです。彼は現在、Alkiraのポストセールスチームの一員として働いており、顧客と協力してAlkiraソリューションを設計および展開することに注力しています。ここで働く前は、シスコシステムズに買収されたViptelaで働いていました。彼はサンノゼ州立大学で修士号を取得しています

Deepesh Kumarは、6年以上の経験を持つコンピューターネットワーキング業界のソリューションアーキテクトおよび製品スペシャリストです。彼は現在、Alkiraのポストセールスチームの一員として働いており、顧客と協力してAlkiraソリューションを設計および展開することに注力しています。ここで働く前は、シスコシステムズに買収されたViptelaで働いていました。彼はサンノゼ州立大学で修士号を取得しています