Alkira Cloud NATポリシーを使用したマルチクラウドネットワーキングの時代における重複IPの解決

1.はじめに

AWS、Azure、GCPが21年第4四半期にそれぞれ前年比40%、48%、45%の収益成長を示したため、クラウドの採用は熱狂的に成長し続けています。 このデジタルトランスフォーメーションの旅で、企業は、ネットワーク設計をオンプレミスからクラウドに単純に持ち上げて移行することはできず、クラウドでスケーラブルで安全で可用性の高いネットワークを構築するには、別のアプローチが必要であることに気付きました。

インフラストラクチャをクラウドに移行することで得られるすべてのメリットにより、クラウドでは非常に困難になるオンプレミスで実行できる、単純なネットワークの概念のいくつかを当然のことと考えています。 今回は、クラウドネットワークでIPアドレス空間が重複する問題と、Alkiraが大規模でエレガントに対処するのにどのように役立つかについて説明します。

NATに関するユースケースとオペレーションについてはこちらの資料からもご確認いただけます。> クラウドネットワークにおける重複IPアドレス課題を解決するAlkira「NAT」機能のご紹介

2.IPオーバーラップの問題

クラウド内のIPアドレスの重複は、さまざまな原因で発生する可能性のある一般的な問題です。一般的なシナリオのいくつかを次に示します。

- 組織が別の企業を買収し、そのクラウドのIP範囲が既存のクラウドネットワークと重複しています。

- オンプレミスネットワークをオンボーディングしてクラウドに接続しているときに、オンプレミスサイトとクラウドネットワークの間で、サブネットが重複していることがわかります。

- 組織内のクラウドアプリケーションを統合すると、10.0.0.0 / 16の同じアドレス空間を使用する、異なる開発チームからの複数のアプリケーションがあることがわかります。

3.ネットワークアドレス変換(NAT)は、複雑なコストで役立ちます

これらの問題がデータセンターで発生した場合、ネットワークチームは従来、アクセスレイヤーのルーターでネットワークアドレス変換(NAT)を構成することで問題に対処していました。 クラウドネットワークのために何をしますか? AWSまたはAzureのNATゲートウェイは、仮想ネットワークにアウトバウンドインターネット接続のみを提供し、これらのユースケースに対応することはできません。 クラウドでトランジットネットワークを構築し、サードパーティのデバイスを使用してNATを実行するのは面倒であり、拡張性がありません。 AWSで新しく作成されたプライベートNATゲートウェイでさえ、構成と管理が複雑です。

4.マルチクラウドネットワーキング用に構築されたAlkira NATポリシー

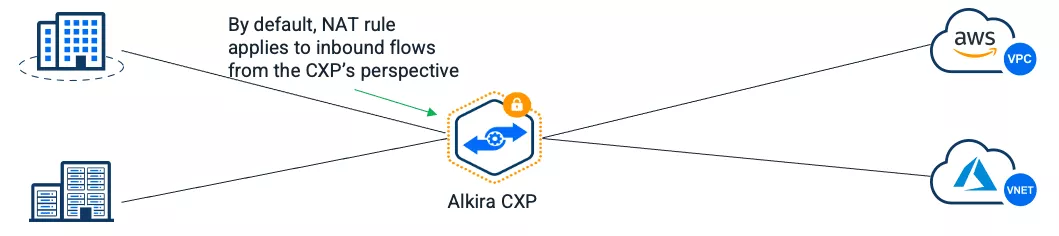

NATポリシーは、Alkiraのインテントベースのポリシーフレームワークの一部であり、グローバルレベルで適用できるきめ細かい制御を提供します。 エンタープライズネットワークでのさまざまなNATユースケースに対応するために使用できます。 NATのユースケースについてAlkiraと話し合うときは、AlkiraCXPと比較してポリシーがどのように適用されるかを実際に考える必要があります。 Alkira CXPまたはクラウドエクスチェンジポイントはクラウド内のネットワークファブリックを形成し、SD-WANや標準のIPsecサイトなどのオンプレミスサイトに接続したり、ネイティブ構造を使用してクラウドネットワークに接続したりできます。 これらのオンプレミスサイトとVPCやVNetなどのクラウドネットワークがAlkira CXPに接続されると(重複するIPスペースが許可される場合)、Alkiraのポリシーをネットワーク全体に適用でき、ポリシーの一部はNATになります。

Alkira NATポリシーは、単一のコネクタ、またはコネクタやサイトのグループに適用できます。

NATポリシーは、最初の一致に基づいてトラフィックに一致する複数のNATルールを連結し、ポリシー内のNATルールは、CXPの観点から着信するトラフィックに適用されます。

双方向変換が有効になっている場合は、逆方向のNATが適用されます。ポリシーを適用しているコネクタからのトラフィックに関して、一致するものを検討する必要があります。

NATルールはトラフィックフローと一致し、実行しようとしている適切な変換を適用します。次の図は、NATポリシーが適用される場所を示しています。

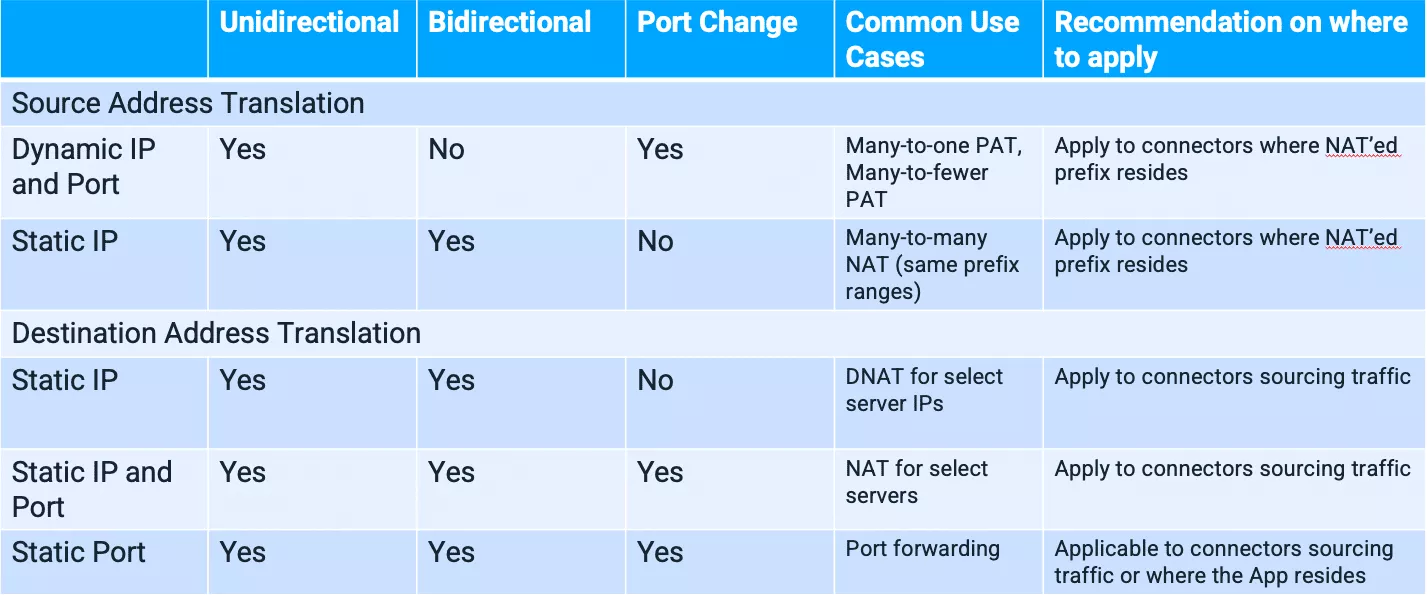

次の表は、Alkiraプラットフォームでサポートされている、さまざまなタイプのNATを示しています。

したがって、送信元アドレス変換では、動的IPとポートは基本的に従来の意味でのポートアドレス変換またはPATですが、ここではコンテキストが明らかに少し異なります。

この場合の静的IPは、サブネット全体を同じCIDRを持つ別のプレフィックスに変換する場合、つまり、/ 24ネットワーク全体を別の/ 24に変換する場合の、1対1のNATまたは動的NATのユースケースです。

最後のオクテットのIPアドレスは同じままです。宛先アドレス変換のユースケースでは、静的IPまたは静的IPとポートは通常、クラウド内のネットワークから選択した数のWebサーバーのみを公開し、そのクラウドネットワークの実際のプレフィックスをネットワークの他の部分から非表示にする場合に使用されます。

静的ポートは、特定のポートを別のポートに転送する必要がある場合の従来のポート転送のユースケースに似ています。

次の表は、Alkiraプラットフォームでサポートされている、さまざまなタイプのNATを示しています。

したがって、送信元アドレス変換では、動的IPとポートは基本的に従来の意味でのポートアドレス変換またはPATですが、ここではコンテキストが明らかに少し異なります。

この場合の静的IPは、サブネット全体を同じCIDRを持つ別のプレフィックスに変換する場合、つまり、/ 24ネットワーク全体を別の/ 24に変換する場合の、1対1のNATまたは動的NATのユースケースです。

最後のオクテットのIPアドレスは同じままです。宛先アドレス変換のユースケースでは、静的IPまたは静的IPとポートは通常、クラウド内のネットワークから選択した数のWebサーバーのみを公開し、そのクラウドネットワークの実際のプレフィックスをネットワークの他の部分から非表示にする場合に使用されます。

静的ポートは、特定のポートを別のポートに転送する必要がある場合の従来のポート転送のユースケースに似ています。

5.AlkiraNATポリシーで重複するIPを解決する

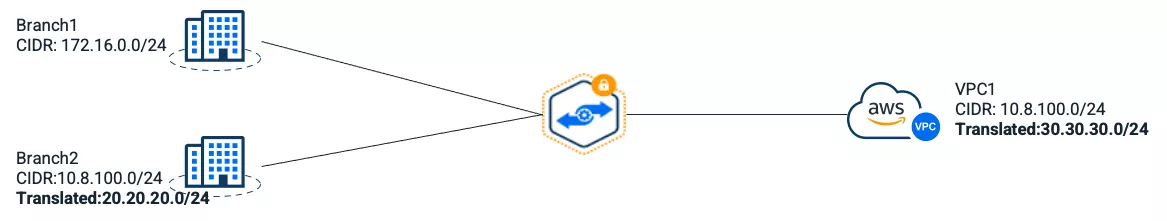

次に、お客様がクラウド内の重複するIPを解決するためにNATポリシーをどのように利用したかについての実際のユースケースを見ていきます。 このお客様は、Alkiraを活用して、オンプレミスのすべてのブランチロケーションをAWSの多数のVPC内のアプリケーションに接続します。 ブランチロケーションはBGPover IPsecを使用して地域のAlkiraCXPに接続し、VPCはトランジットゲートウェイを使用してCXPに接続するため、展開は簡単でした。 N日目にオンプレミスの場所の移行を開始すると、ブランチのサブネットがAWSの特定のVPCと重複していることがわかりました。 本番トラフィックによる制限により、お客様は新しいVPCを作成したり、ブランチIPスキームを再構成したりできません。

問題のあるトポロジを次の図に示します。Branch2のIPアドレス10.8.100.0/24がAWSVPCと重複しています。

設計の要件は次のとおりです。

設計の要件は次のとおりです。

1.Branch2に送信されるときのNATVPC1のトラフィック 2.VPC1からBranch1およびその他のネットワークへのトラフィックに変化はありません

これらの要件により、VPC1は、ワークロードがBranch1またはBranch2を除くネットワークの他の部分と通信するときに、10.8.100.0 / 24のままになります。 VPC1からBranch2へのトラフィックの場合、図に示されている30.30.30.0/24サブネットにNAT 10.8.100.0 / 24を送信します。 Branch2の場合、ネットワークの他の部分に対して10.8.100.0 / 24と見なされなくなるため、Branch2からのすべてのトラフィックは、宛先に関係なく、20.20.20.0 / 24に送信元NATされます。 VPC1とBranch2の間の通信は、NAT VPC1への要件#1を生成したものです。 そうしないと、Branch2の元のプレフィックス(10.8.100.0/24)からVPC1(10.8.100.0 / 24)へのリターントラフィックがブラックホールになります。

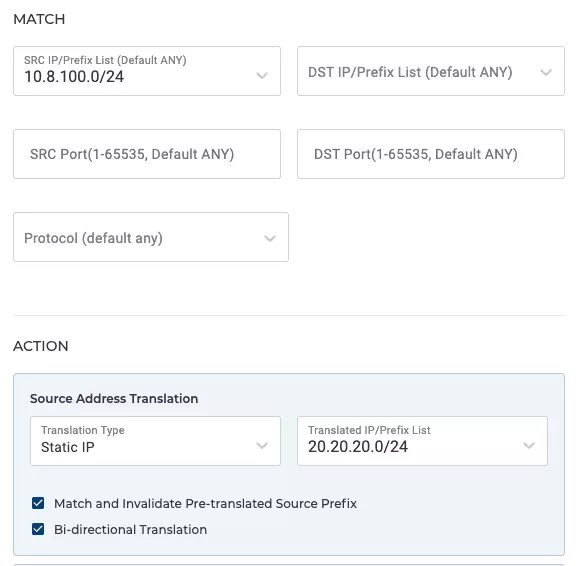

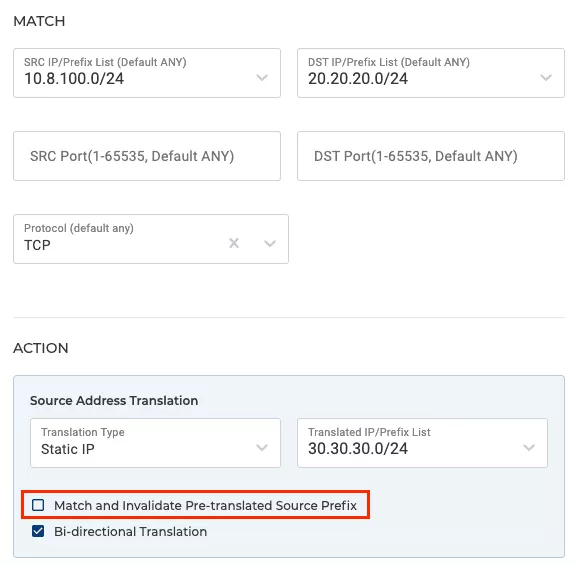

Branch2に適用されるNATポリシーは、サブネットからのすべてのトラフィックが20.xサブネットに送信元NATされる、以下に示すNATルールを使用して構成できます。

さらに、「事前に翻訳されたソースプレフィックスを一致させて無効にする」フラグを確認します。つまり、Branch2がAlkiraに接続されていても、CXPは10.8.100.0 / 24プレフィックスを無効にし、ネットワークの他の部分にアドバタイズされないようにします。

VPC1のポリシーでは、VPC1からBranch2のNATされたIPに向かうトラフィックのみを照合する必要があります。

したがって、トラフィックがBranch2のNATされたサブネットである20.20.20.0/24の宛先と一致する場合、送信元IPは30.30.30.0/24サブネットにNATされます。

ポリシーのNATルールの構成を次の図に示します。 VPC1に代わって、AlkiraCXPが10.8.100.0/24と変換されたプレフィックスの両方をネットワークの残りの部分にアドバタイズするため、「事前変換されたソースプレフィックスの一致と無効化」オプションがチェックされていないことに注意してください。

VPC1のポリシーでは、VPC1からBranch2のNATされたIPに向かうトラフィックのみを照合する必要があります。

したがって、トラフィックがBranch2のNATされたサブネットである20.20.20.0/24の宛先と一致する場合、送信元IPは30.30.30.0/24サブネットにNATされます。

ポリシーのNATルールの構成を次の図に示します。 VPC1に代わって、AlkiraCXPが10.8.100.0/24と変換されたプレフィックスの両方をネットワークの残りの部分にアドバタイズするため、「事前変換されたソースプレフィックスの一致と無効化」オプションがチェックされていないことに注意してください。

対応するポリシーに2つの単純なNATルールを使用すると、2つの重複するサブネットが相互に通信でき、ネットワークの残りの部分へのVPC1のトラフィックが影響を受けないという望ましい結果が得られます。

同じワークフローを、クラウドネットワーク間または2つのオンプレミスネットワーク間で重複するIPに適用できます。

対応するポリシーに2つの単純なNATルールを使用すると、2つの重複するサブネットが相互に通信でき、ネットワークの残りの部分へのVPC1のトラフィックが影響を受けないという望ましい結果が得られます。

同じワークフローを、クラウドネットワーク間または2つのオンプレミスネットワーク間で重複するIPに適用できます。

まとめ

このブログでは、クラウド内のIPアドレス空間の重複に関する一般的な課題と、AlkiraのNATポリシーを活用して、IPの重複を含むさまざまなNATユースケースに対処する方法について説明しました。 さらに、オンプレミスの場所とクラウドネットワークの間でプレフィックスが重複している例と、Alkiraの顧客がNATポリシーを使用してそれをどのように解決したかを示しました。 Alkiraのポリシーフレームワークを使用して、使いやすさとスケーラビリティの両方を示しました。

元記事の著者:Ken Guo

Kenは、革新的なテクノロジーベンダーで15年以上の経験を持つ、コンピューターネットワーキング業界のソリューションアーキテクトおよび製品スペシャリストです。ケンは、自動化を推進するネットワーキングおよびセキュリティソリューションに情熱を持っており、顧客の現実世界の課題を解決する製品の構築に夢中になっています。彼は現在、Alkiraでテクニカルマーケティングエンジニアとして働いており、マルチクラウドネットワーキングとセキュリティの製品機能に焦点を当てています。タスクを自動化し、新しいテクノロジーを学ぶためにコードをハッキングしていないとき、ケンは家族とその犬と一緒に新しい道を探索したり、旅行したり、他の文化を学んだりすることを楽しんでいます。

Kenは、革新的なテクノロジーベンダーで15年以上の経験を持つ、コンピューターネットワーキング業界のソリューションアーキテクトおよび製品スペシャリストです。ケンは、自動化を推進するネットワーキングおよびセキュリティソリューションに情熱を持っており、顧客の現実世界の課題を解決する製品の構築に夢中になっています。彼は現在、Alkiraでテクニカルマーケティングエンジニアとして働いており、マルチクラウドネットワーキングとセキュリティの製品機能に焦点を当てています。タスクを自動化し、新しいテクノロジーを学ぶためにコードをハッキングしていないとき、ケンは家族とその犬と一緒に新しい道を探索したり、旅行したり、他の文化を学んだりすることを楽しんでいます。