絨毯爆撃について

攻撃者は、常に対策側の仕組みの裏をかいて、自分たちの攻撃が攻撃先に到達するようにしてきます。その手法の一つとして、絨毯爆撃があり、多くの企業にて観測されています。本ページでは絨毯爆撃の説明と効果的な対策手法について紹介します。

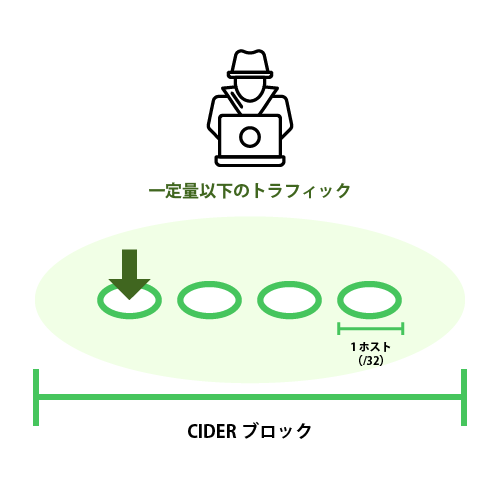

絨毯爆撃の特徴その1 一定量以下のトラフィックを投げつける

攻撃の手法自体は、新しいものではありません。 しかしながら、攻撃のボリューム調整と攻撃先を短時間で切り替えることで、検知されないよう巧妙化をしています。 通常、攻撃は特定のホストあてに行われます。1ホストに対してどれくらいのトラフィックが来ているかを保護装置は、監視しています。 特定のホストあてに一定量以上のトラフィックが流れ込んだら、検知システムであるフローコレクターは、検知アラートを出します。 一方、攻撃者はそれをかいくぐるため、1ホストに対する攻撃量は、一定量以下に設定します。そうすることで検知の網をかいくぐれるようにします。しかし、これだけでは攻撃先に対して全く影響はありません。対策をする側は、背後に控える保護対象のサービスやネットワークが正常に稼働できるために、受けきれるトラフィック量をしきい値として設定しているからです。

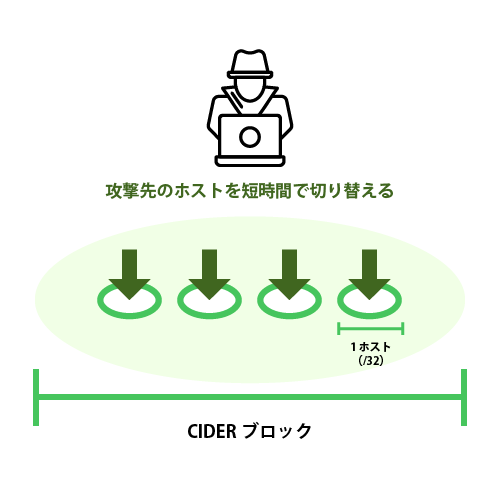

絨毯爆撃の特徴その2 投げ先のホストを短期間で切り替える

次に攻撃者は、特定のホストを含むCIDERブロックに対して、あて先のホストを短時間で切り替えをしながら一定量以下のトラフィックを送り続けます。 これにより、CIDERブロックを管理運用するISPに対して、結果的に大容量の攻撃トラフィックを送ることができます。通常の検知手法では、ISPは、検知ができません。ホストごとにしきい値を設定しているためです。 結果的に、はじめに攻撃対象としていたホストに対しての通信断を引き起こすことが可能となります。

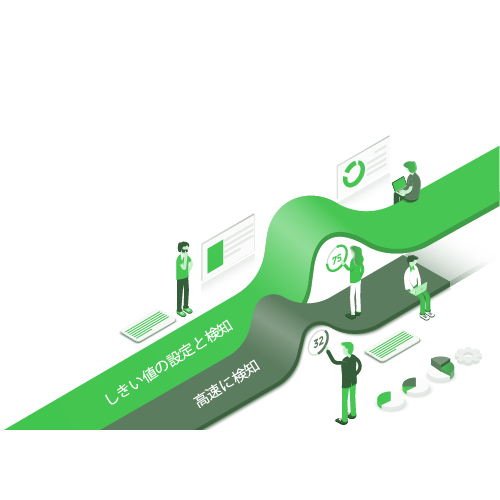

うまく検知を行うために

絨毯爆撃に対して適切に対処を行うためには、以下の2つを適切に運用する必要があります。

1.CIDERブロックに対するしきい値を設定し、検知を行う。

ホストに対するしきい値とは別に、CIDERブロックに対してしきい値を設定することで、絨毯爆撃のような攻撃にも適切に検知ができます。

2.高速に検知を行う。

絨毯爆撃では、短時間で攻撃対象が入れ替わってしまいます。CIDERブロックに対するトラフィック量も一気に増えたあと、一気に減るため、高速に検知をする仕組みが必要です。

ただし、これは簡単なようで非常に難しいです。CIDERブロックに対して一律のしきい値を決めることは、困難だからです。CIDERブロックの中にはたくさんのお客様のサービスやネットワークが存在します。また、それらのお客様が入れ替わる可能性もあります。つまり、トラフィック量は一定ではなく、常に変動してしまいます。

変動するトラフィック量にしきい値を設定する

変動するトラフィック量に対してしきい値を設定するためには、しきい値そのものを変動させる必要があります。つまり、通常のトラフィック流量の傾向性とどれくらい乖離したトラフィック量を観測した場合に、検知アラートを上げるといった検知方法が必要となります。

しかしながら、この機能が実装していたからと言って完全ではありません。なぜなら、トラフィックの傾向性も常に一定ではないからです。例えば、イベントごとや連休がある場合、トラフィックの傾向性は変わってしまいます。その部分は機械に頼りきりとすることは難しいため、運用による工夫が必要となります。