ネットワーク・セキュリティの潮流はDC外し

インターネットブレイクアウト(SD-WAN)や境界防御からエンティティベースセキュリティ(ZTNA/SASE)の変化をみてみるとネットワーク・セキュリティの潮流は構成的にDC(データセンター)を回避するネットワークとなっており、DC外しがトレンドとなっています。

さらにオンプレ、クラウドの接続ポイントがDCやコロケーションであり、クラウドでないことによる弊害が発生しています(弊害とはスケーラブルではない、オートメーションできない、セルフサービスできない)。

よって現在接続ポイントのクラウド化(DCレス化、DC外し)がネットワーク・セキュリティのトレンドとなっています。

今回DC外しの潮流に関してご説明します。

■CXO(CEO,CTO,CIO)

■情報システム部門役職者)

■クラウド戦略担当者

1.接続形態からみたネットワークの変化

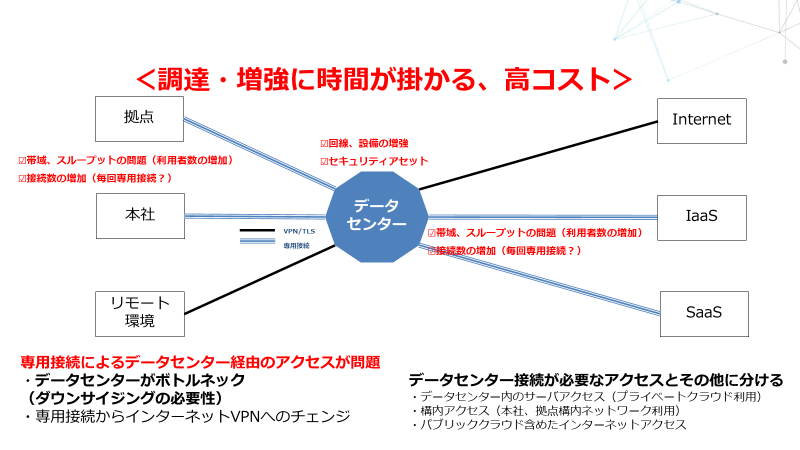

データセンター(DC)をコアにそれぞれ接続されています。さらに拠点、本社の構内ネットワークおよびIaaS/SaaSのクラウド接続は専用接続構成となっています。

この場合利用者数や利用頻度、利用ボリュームの増加に伴う帯域、スループットの問題や接続拠点、接続クラウド数の増加に伴い毎回専用接続であることによる調達、増強に時間が掛かったり、高コスト化となってしまいます。

一方で全接続の中心にあるDCがボトルネックとなってしまいます。

これは専用接続によるDC経由のアクセス集中が問題でこれを解決するには、DC接続が必要なアクセスとその他に分けDCのダウンサイジングや専用接続からインターネットVPNへのチェンジが必要となります。

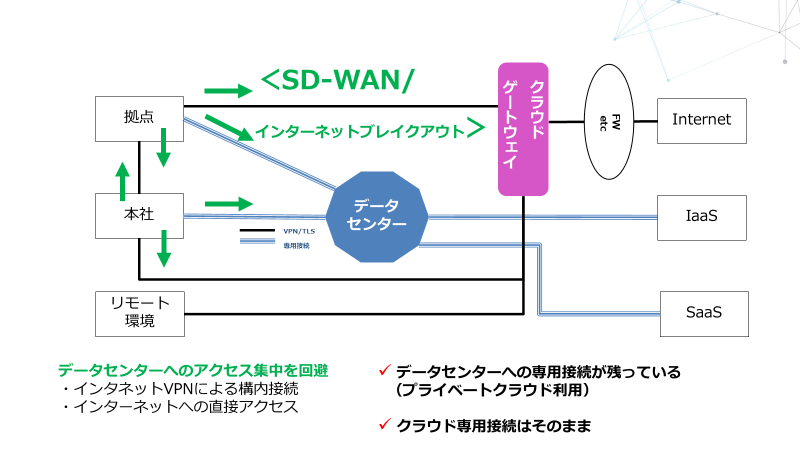

SD-WANにより接続先がDC接続のみから構内接続、インターネットアクセスと多様化となり、DC接続が不要な通信はDCを回避して直接接続することが可能となります。

DCにあるプライベートクラウド利用やIaaS/SaaSへのクラウド利用の場合は専用接続のままでありますが、拠点、本社の構内ネットワークやインターネット接続はDCを経由せず直接アクセスする構成となります。

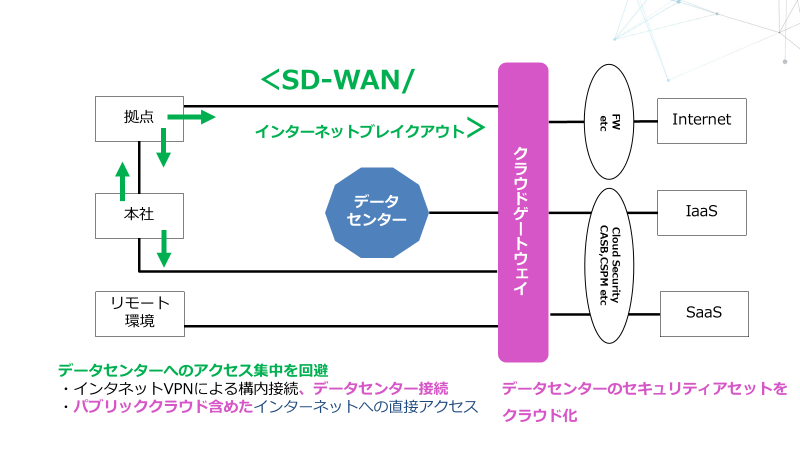

またクラウド利用における専用接続をなくすと完全にDCを外したネットワーク構成となり、DCで担っていたセキュリティの機能もクラウド化されます。

2.セキュリティからみたネットワークの変化

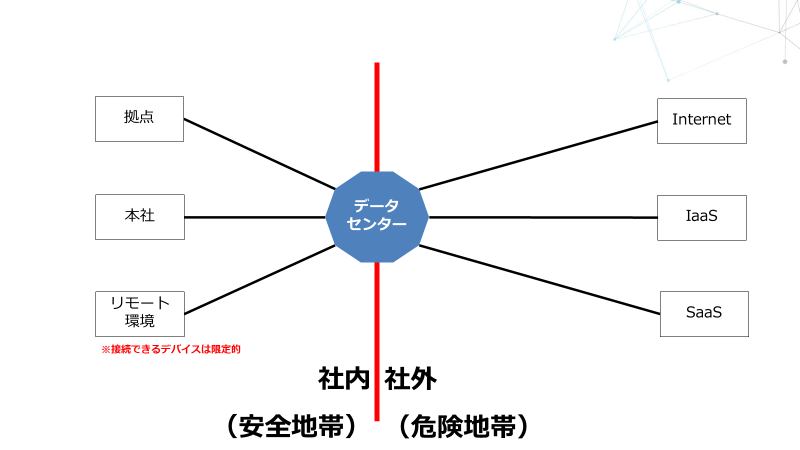

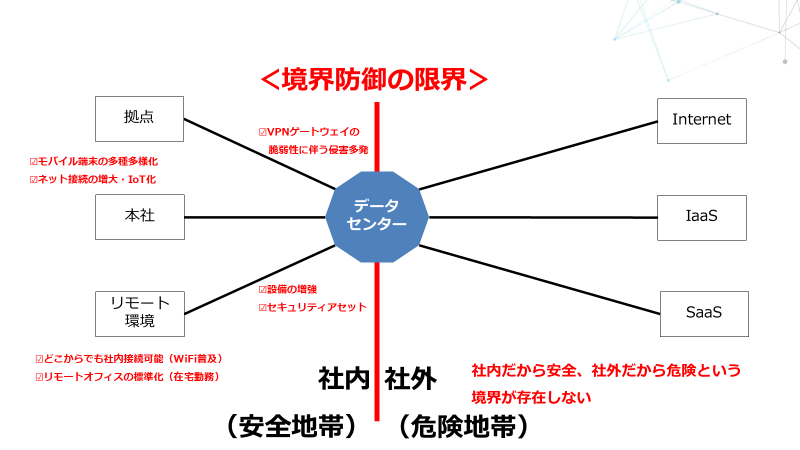

リモート接続が限定された専用デバイスでの利用であった場合は、DCを接続境界に社内ネットワーク、社外ネットワークと区分し、それに伴い安全地帯、危険地帯とネットワークにより分割できていました。

しかしモバイル端末の多種多様化、IoTによりネット接続の増大やWiFiの普及によるどこからでも社内ネットワークへの参加が可能であり、またコロナ禍による在宅勤務の標準化に伴い簡単にサイバー攻撃が可能となりました。

一方でVPNゲートウェイの脆弱性に伴うネットワーク侵害が多発したことにより境界防御が限界を迎えました。

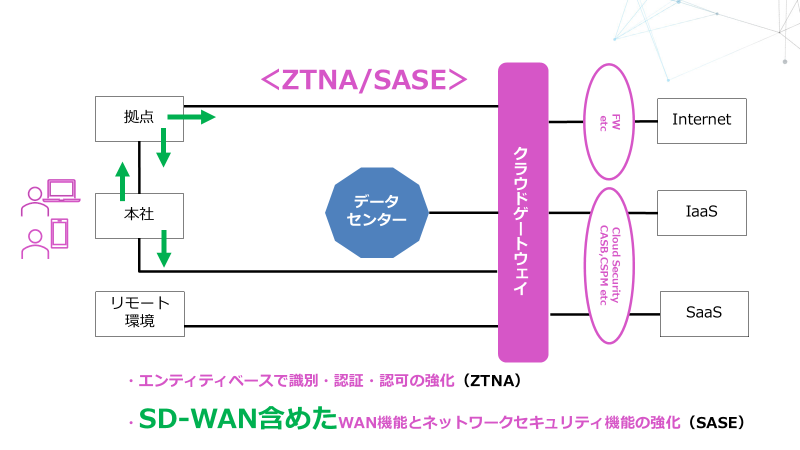

これによりユーザーが利用するデバイスによるエンティティベースの識別・認証・認可の強化であるZTNAの必要性が増し、SD-WANを含めたWAN機能とZTNAを含めたネットワークセキュリティの機能強化のソリューションであるSASEが普及しています。

DCを接続境界にしたセキュリティから完全にDCレス化し、従来セキュリティのアセットを提供していたDCがクラウドに置き換わった形となります。

3.クラウドシフトからみたネットワークの変化

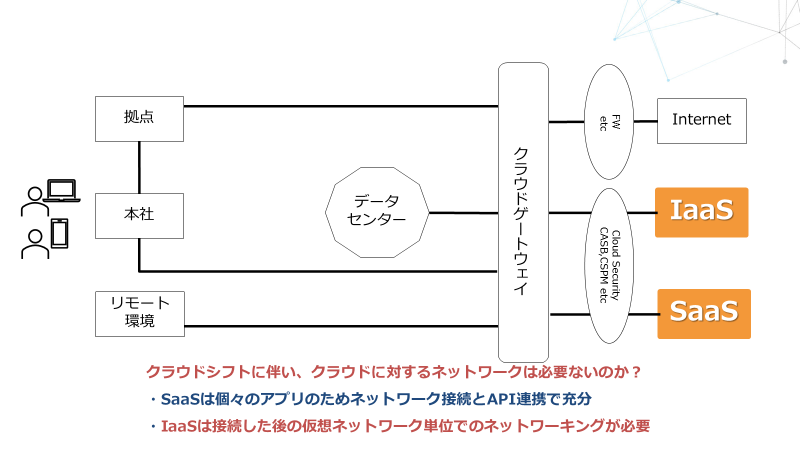

SD-WAN、ZTNA/SASEはクラウド接続に至るまでのネットワーク構成でした。

クラウドシフトに伴いクラウド接続したクラウド内部のネットワーク構成を考える必要はないのでしょうか?

SaaSの場合、接続=アプリ提供を受けれるのでネットワーク接続とAPI連携で事足りますが、IaaSの場合、IaaS上に複数のシステムがオンプレ同様に構成されるのでそれぞれのネットワーキングが必要となります。

言い換えると仮想ネットワーク単位のネットワーキング必要です。

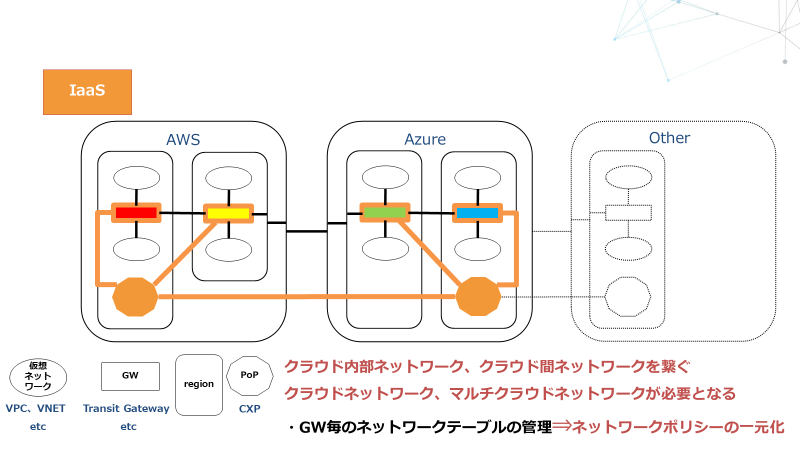

クラウド内部ネットワーク、クラウド間ネットワークを繋ぐクラウドネットワーク、マルチクラウドネットワークが必要となります。

各クラウドにはリージョンが存在し、その中に複数の仮想ネットワークで構成されます。クラウド毎にゲートウェイ単位でネットワークテーブルを管理するよりは、各クラウド上に接続PoPを設けそこからネットワークポリシーの一元化を行うことで大量の仮想ネットワーク、マルチリージョン、マルチクラウドの複雑なクラウドネットワークを簡略化し簡素化された形で管理可能となります。

従来クラウド接続はDCやコロケーションを介した専用接続でしたが、接続ポイントをDCからクラウド上に置き換えることでDCのボトルネックも解消されます。

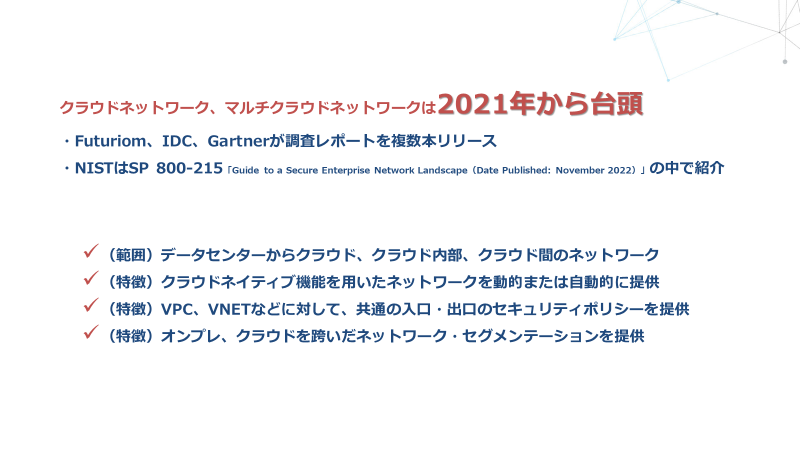

クラウドネットワーク、マルチクラウドネットワークは2021年から台頭し、新興やメジャーなリサーチ会社から取り上げられ、2022年NISTのドキュメントにも紹介されています。

またクラウドネットワーク、マルチクラウドネットワークの適用範囲はデータセンターからクラウド、クラウド内部、クラウド間のネットワークとなり特徴としてクラウドネイティブ機能を用いたネットワークを動的または自動的に提供が可能です。

さらにVPC、VNETなどに対して、共通の入口・出口のセキュリティポリシーを提供し、オンプレ、クラウドを跨いだネットワーク・セグメンテーションも可能です。

4.3つのネットワークの変化・整理

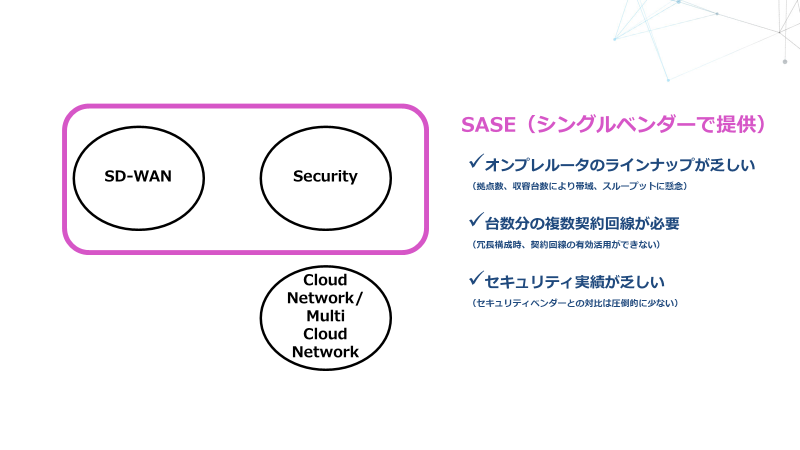

SASEはSD-WANとセキュリティを1社で提供するソリューションがベターです。

しかしAll in Oneが故のデメリットも御座います。

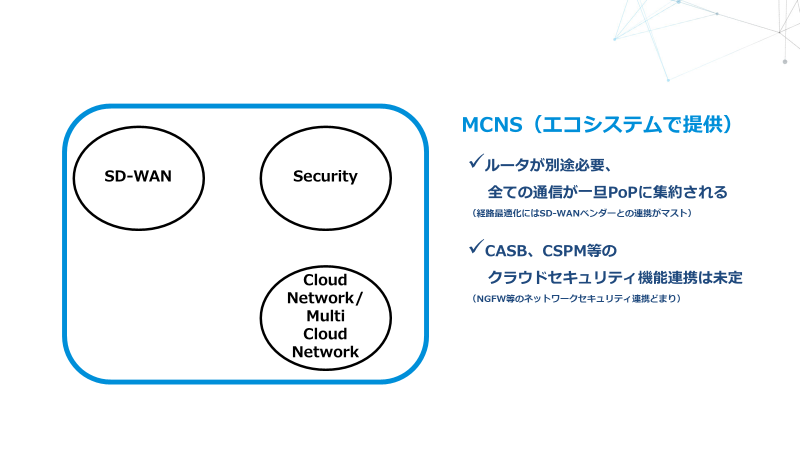

MCNS(クラウドネットワーク、マルチクラウドネットワーク)はエコシステムの方式をとり、餅は餅屋で協業を主体としております。

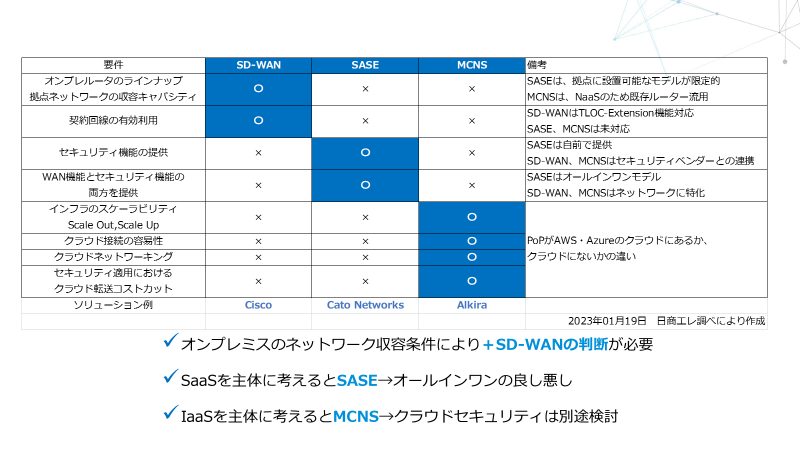

SD-WAN、SASE、MCNSそれぞれ求める機能や重視する機能によりソリューション選択が変わります。

オンプレミスのネットワーク収容条件により+SD-WANを選択する必要が出てきます。

クラウド利用においてSaaSを主体に考えるとSASEとなりますが、All in Oneの良し悪しが存在します。

IaaSを主体に考えるとMCNSとなりますが、クラウドセキュリティは別途検討が必要です。

SD-WAN、SASE、MCNSに共通しているのはDC外しのネットワーク構成が主体であることとクラウドシフトに伴いDCの役割もクラウドシフトしているということです。

MCNS/NaaSであるAlkiraの詳細説明は以下リンクによりご確認ください。